[macos-release-info]

【更新】2018年12月24日。公式サイトの情報に日本語が掲載されていたため差し替えました。

2018年3月31日。macOS High SIerraのアップデート10.13.4がリリースされました。

macOS High Sierra 10.13.4にアップデートすべき?待つべき?

今回のアップデートは特に数多くのセキュリティの修正を含むマイナーアップデートなので、アップデートすることを推奨します。

更新時間は1時間程度かかると考えておいたほうが良いです。

アップデートの詳細

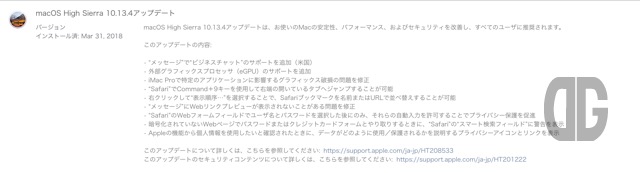

アップデートの詳細は次のとおり。公式サイトの情報はこちら。

macOS High Sierra 10.13.4 アップデートについて

macOS High Sierra をお使いのすべての方に、このアップデートをお勧めします。macOS High Sierra 10.13.4 アップデートでは、Mac の安定性、パフォーマンス、セキュリティが改善されます。すべての方にこのアップデートをお勧めします。

このアップデートの内容は以下の通りです。

- メッセージ App がビジネスチャット会話に対応しました (米国)。

- 外付けのグラフィックプロセッサ (eGPU) に対応しました。

- iMac Pro で特定の App に影響していたグラフィック破損の問題が解決しました。

- Safari で「command + 9」キーを使って、開いている右端のタブにジャンプできるようになりました。

- Safari で、「control」キーを押しながら「表示順序」をクリックして選択すると、ブックマークを名前順や URL 順で並べ替えられるようになりました。

- メッセージ App で、Web リンクのプレビューが表示されない問題が解決しました。

- Safari で、Web フォームのフィールドでユーザ名とパスワードを選択した後にのみ、それらの情報の自動入力が可能になり、プライバシーの保護につながります。

- 暗号化されていない Web ページでパスワードやクレジットカードのフォームに入力するときに、Safari のスマート検索フィールドに警告が表示されるようになりました。

- Apple の機能が個人情報の利用許可を求めるときに、プライバシーのアイコンと、個人データの用途や保護の仕組みに関する詳細情報へのリンクが表示されるようになりました。

法人のお客様向けの修正点:

- MDM に登録されているデバイスで User Approved Kernel Extension Loading が無効にならなくなりました。DEP 経由で MDM に登録されるデバイスか、MDM への登録をユーザが認証済みのデバイスについて、管理者は Kernel Extension Policy ペイロードを使うことができます。

- ネットワークマウントに保存されているファイルについて、Spotlight 検索結果が改善されました。

- SMB 共有ポイントの ACL が適切に評価されます。

- macOS インストーラ App の「Contents/Resources/startosinstall」にある

startosinstallコマンドに--eraseinstallフラグが追加されました。このフラグを使って、ディスク上の macOS を消去してから、インストールできます。詳しくは、--usageフラグを指定してstartosinstallを実行してください。- システムイメージユーティリティがアップデートされ、名前を指定したターゲットボリュームに macOS を消去してからインストールする NetInstall イメージを作成できるようになりました。

このアップデートのセキュリティコンテンツについては、こちらの記事を参照してください。

この macOS アップデートの入手方法については、こちらの記事を参照してください。公開日:

セキュリティ・アップデートの内容

セキュリティ・アップデートの内容は次のとおり。公式サイトの情報はこちら。

macOS HIgh Sierra以外にもmacOS Sierra(10.12)、macOS El Capitan(10.11)も同様の更新がされています。

macOS High Sierra 10.13.4、セキュリティアップデート 2018-002 Sierra、セキュリティアップデート 2018-002 El Capitan2018 年 3 月 29 日リリース

Admin Framework

- 対象 OS:macOS High Sierra 10.13.3

- 影響:sysadminctl に指定したパスワードが、ほかのローカルユーザに漏洩する場合がある。

- 説明:sysadminctl コマンドラインツールでは、パスワードを引数として渡すことが必須だったため、ほかのローカルユーザにパスワードが漏洩する危険性がありました。今回のアップデートでは、パスワードパラメータが任意指定になり、sysadminctl が必要に応じてパスワードのプロンプトを表示するようになりました。

- CVE-2018-4170:匿名の研究者

APFS

- 対象 OS:macOS High Sierra 10.13.3

- 影響:APFS ボリュームのパスワードが予期せず切り詰められる場合がある。

- 説明:入力検証を強化し、インジェクションの脆弱性に対処しました。

- CVE-2018-4105:David J Beitey 氏 (@davidjb_)、Geoffrey Bugniot 氏

ATS

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:悪意を持って作成されたファイルを処理すると、ユーザ情報が漏洩する可能性がある。

- 説明:symlinks の処理に、検証不備の脆弱性がありました。この問題は、symlinks の検証を強化することで解決されました。

- CVE-2018-4112:Mozilla の Haik Aftandilian 氏

CFNetwork Session

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4166:Samuel Groß 氏 (@5aelo)

CoreFoundation

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4155:Samuel Groß 氏 (@5aelo)

- CVE-2018-4158:Samuel Groß 氏 (@5aelo)

CoreText

- 対象 OS:macOS High Sierra 10.13.3

- 影響:悪意を持って作成された文字列を処理すると、サービス運用妨害を受ける可能性がある。

- 説明:メモリ処理を強化し、サービス拒否の脆弱性に対処しました。

- CVE-2018-4142:Google Switzerland GmbH の Robin Leroy 氏

CoreTypes

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:悪意を持って作成された Web ページを処理すると、ディスクイメージがマウントされる可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2017-13890:Apple、Syndis の Theodor Ragnar Gislason 氏

curl

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:curl に複数の脆弱性がある。

- 説明:curl に整数オーバーフローの脆弱性がありました。この問題は、配列境界チェック機能を改善することで解決されました。

- CVE-2017-8816:Alex Nichols 氏

- 2018 年 3 月 30 日に更新

ディスクイメージ

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:悪意のあるディスクイメージをマウントすると、アプリケーションが起動する場合がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2018-4176:Syndis の Theodor Ragnar Gislason 氏

ディスク管理

- 対象 OS:macOS High Sierra 10.13.3

- 影響:APFS ボリュームのパスワードが予期せず切り詰められる場合がある。

- 説明:入力検証を強化し、インジェクションの脆弱性に対処しました。

- CVE-2018-4108:ShiftLeft Inc. の Kamatham Chaitanya 氏、匿名の研究者

EFI

- 対象 OS:macOS High Sierra 10.13.3

- 影響:Wi-Fi 通信範囲内にいる攻撃者が、WPA クライアントでノンス (nonce) の再利用を強制する場合がある (Key Reinstallation Attacks – KRACK)。

- 説明:ステート遷移の処理において、ロジックに脆弱性がありました。この問題は、ステート管理を改善することで解決されました。

- CVE-2017-13080:KU Leuven の imec-DistriNet グループの Mathy Vanhoef 氏

- 2018 年 10 月 18 日に追加

ファイルシステムイベント

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4167:Samuel Groß 氏 (@5aelo)

iCloud Drive

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4151:Samuel Groß 氏 (@5aelo)

Intel Graphics Driver

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4132:Qihoo 360 の IceSword Lab の Axis 氏および pjf 氏

IOFireWireFamily

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4135:Alibaba Inc. の Xiaolong Bai 氏および Min (Spark) Zheng 氏

カーネル

- 対象 OS:macOS High Sierra 10.13.3

- 影響:悪意のあるアプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、複数のメモリ破損の脆弱性に対処しました。

- CVE-2018-4150:匿名の研究者

カーネル

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4104:英国の National Cyber Security Centre (NCSC)

カーネル

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2018-4143:derrek 氏 (@derrekr6)

カーネル

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:配列境界チェック機能を改善することで、領域外読み込みに対処しました。

- CVE-2018-4136:lgtm.com および Semmle の Jonas Jensen 氏

カーネル

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:配列境界チェック機能を改善することで、領域外読み込みに対処しました。

- CVE-2018-4160:lgtm.com および Semmle の Jonas Jensen 氏

カーネル

- 対象 OS:macOS High Sierra 10.13.3

- 影響:悪意のあるアプリケーションが、カーネルメモリのレイアウトを判断できる可能性がある。

- 説明:プログラムの状態遷移に際して、情報漏洩の脆弱性がありました。この問題は、ステート処理を改善することで解決されました。

- CVE-2018-4185:Brandon Azad 氏

- 2018 年 7 月 19 日に追加

kext ツール

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:ロジックに脆弱性があり、メモリ破損が起きていました。この問題は、ステート管理を改善することで解決されました。

- CVE-2018-4139:Google Project Zero の Ian Beer 氏

LaunchServices

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:悪意を持って作成されたアプリケーションに、コード署名の実行を回避される可能性がある。

- 説明:検証を強化し、ロジックの脆弱性に対処しました。

- CVE-2018-4175:Syndis の Theodor Ragnar Gislason 氏

libxml2

- 対象 OS:macOS Sierra 10.12.6、macOS High Sierra 10.13.3、OS X El Capitan 10.11.6

- 影響:悪意を持って作成された Web コンテンツを処理すると、Safari が予期せずクラッシュする可能性がある。

- 説明:メモリ管理を強化し、解放済みメモリ使用 (use-after-free) の脆弱性に対処しました。

- CVE-2017-15412:Nick Wellnhofer 氏

- 2018 年 10 月 18 日に更新

ローカル認証

- 対象 OS:macOS High Sierra 10.13.3

- 影響:ローカルユーザが、重要なユーザ情報を閲覧できる可能性がある。

- 説明:スマートカードの PIN の処理に脆弱性がありました。この問題は、ロジックを追加することで解決されました。

- CVE-2018-4179:David Fuhrmann 氏

- 2018 年 4 月 13 日に追加

メール

- 対象 OS:macOS High Sierra 10.13.3

- 影響:ネットワーク上の特権的な地位を悪用した攻撃者が、S/MIME で暗号化されたメールの内容を密かに抽出できる可能性がある。

- 説明:S/MIME HTML メールの処理に脆弱性がありました。S/MIME で暗号化されたメッセージの S/MIME 署名が無効な場合や欠落している場合は、デフォルトでメッセージのリモートリソースを読み込まないようにすることで、この問題に対処しました。

- CVE-2018-4111:ミュンヘン応用科学大学 (Münster University of Applied Sciences) の Damian Poddebniak 氏、ミュンヘン応用科学大学の Christian Dresen 氏、ルール大学ボーフムの Jens Müller 氏、ミュンヘン応用科学大学の Fabian Ising 氏、ミュンヘン応用科学大学の Sebastian Schinzel 氏、KU Leuven の Simon Friedberger 氏、ルール大学ボーフムの Juraj Somorovsky 氏、ルール大学ボーフムの Jörg Schwenk 氏

- 2018 年 4 月 13 日に更新

メール

- 対象 OS:macOS High Sierra 10.13.3

- 影響:ネットワーク上の特権的な地位を悪用した攻撃者が、S/MIME で暗号化されたメールの内容を傍受できる可能性がある。

- 説明:ステート管理を改善し、ユーザインターフェイス不一致の脆弱性に対処しました。

- CVE-2018-4174:Integrated Mapping Ltd の John McCombs 氏、LoonSoft Inc. の McClain Looney 氏

- 2018 年 4 月 13 日に更新

メモ

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4152:Samuel Groß 氏 (@5aelo)

メモ

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2017-7151:Samuel Groß 氏 (@5aelo)

- 2018 年 10 月 18 日に追加

NSURLSession

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4166:Samuel Groß 氏 (@5aelo)

NVIDIA グラフィックスドライバ

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:入力のサニタイズ処理を強化し、検証の脆弱性に対処しました。

- CVE-2018-4138:Qihoo 360 の IceSword Lab の Axis 氏および pjf 氏

PDFKit

- 対象 OS:macOS High Sierra 10.13.3

- 影響:PDF の URL をクリックすると、悪意のある Web サイトにアクセスしてしまう場合がある。

- 説明:PDF の URL の解析に脆弱性がありました。この問題は、入力検証を強化することで解決されました。

- CVE-2018-4107:Innovia Technology の Nick Safford 氏

- 2018 年 4 月 9 日に更新

PluginKit

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4156:Samuel Groß 氏 (@5aelo)

クイックルック

- 対象 OS:macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4157:Samuel Groß 氏 (@5aelo)

リモート管理

- 対象 OS:macOS High Sierra 10.13.3

- 影響:リモートユーザがルート権限を取得できる場合がある。

- 説明:リモート管理において、アクセス権の問題がありました。この問題は、アクセス権の検証を強化することで解決されました。

- CVE-2018-4298:SupCloud の Tim van der Werff 氏

- 2018 年 7 月 19 日に追加

セキュリティ

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:サイズ検証を強化し、バッファオーバーフローに対処しました。

- CVE-2018-4144:Abraham Masri 氏 (@cheesecakeufo)

SIP

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6

- 影響:アプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:制限を強化し、構成の問題に対処しました。

- CVE-2017-13911:Twocanoes Software の Timothy Perfitt 氏

- 2018 年 8 月 8 日に追加、2018 年 9 月 25 日に更新

ステータスバー

- 対象 OS:macOS High Sierra 10.13.3

- 影響:悪意のあるアプリケーションが、ユーザに知らせることなく、マイクにアクセスできる可能性がある。

- 説明:マイクの使用状況のインジケータをいつ表示すべきかを判定する処理に、一貫性欠如の脆弱性がありました。この問題は、機能の検証を改善することで解決されました。

- CVE-2018-4173:pingmd の Joshua Pokotilow 氏

2018 年 4 月 9 日に追加

ストレージ

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:アプリケーションに、昇格した権限を取得される可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2018-4154:Samuel Groß 氏 (@5aelo)

システム環境設定

- 対象 OS:macOS High Sierra 10.13.3

- 影響:構成プロファイルが削除後も誤って効力を持ち続ける場合がある。

- 説明:CFPreferences に脆弱性がありました。この問題は、環境設定のクリーンアップを改善することで解決されました。

- CVE-2018-4115:Wandera の Johann Thalakada 氏、Vladimir Zubkov 氏、Matt Vlasach 氏

ターミナル

- 対象 OS:OS X El Capitan 10.11.6、macOS Sierra 10.12.6、macOS High Sierra 10.13.3

- 影響:悪意のあるコンテンツをペーストすると、任意のコマンド実行の偽装攻撃を受ける場合がある。

- 説明:Bracketed Paste Mode の処理にコマンドインジェクションの脆弱性がありました。この問題は、特殊文字の検証を強化することで解決されました。

- CVE-2018-4106:Simon Hosie 氏

WindowServer

- 対象 OS:macOS High Sierra 10.13.3

- 影響:セキュア入力モードが有効になっていても、権限のないアプリケーションがほかのアプリケーションに入力したキー操作をログできる可能性がある。

- 説明:セキュア入力モードが有効になっている場合でも、キーの状態をスキャンすることで、権限のないアプリケーションがほかのアプリケーションに入力されたキーストロークを記録できる可能性がありました。この問題は、ステート管理を改善することで解決されました。

- CVE-2018-4131:folivora.AI GmbH の Andreas Hegenberg 氏

ご協力いただいたその他の方々メール

ご協力いただいたその他の方々メールWire Swiss GmbH の Sabri Haddouche 氏 (@pwnsdx) のご協力に感謝いたします。

2018 年 6 月 21 日に追加

セキュリティ

Abraham Masri 氏 (@cheesecakeufo) のご協力に感謝いたします。

2018 年 4 月 13 日に追加

Apple 製以外の製品に関する情報や、Apple が管理または検証していない個々の Web サイトは、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選定、性能、使用については一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性については一切明言いたしません。インターネットの使用にはリスクがつきものです。詳しくは各社にお問い合わせください。その他の会社名や製品名は、それぞれの所有者の商標である場合があります。公開日: