2020年3月25日。前回のリリースから約2ヶ月。iOS13.4(17E255)がリリースされました。

13件の機能追加と21件のバグ修正と改善。30件のセキュリティ問題(CVE)への対応が含まれています。

iOS13.4にアップデートすべきか否か、サイズ、更新所要時間、更新後不具合などについて記載しています。

ほぼ同じ内容となりますが、iPad用のOSであるiPadOSも13.4リリースされています。

その他同系列のOSであるwatchOS 6.2、macOS Catalina 10.15.4もリリースされています。

対象機種をお持ちの方は合わせてご確認ください。

iOS 13.4 アップデートすべき?待つべき?

iOS 13.3がリリースされてから約2ヶ月。

今回は2番目の数字が変更されるメジャーリリース。

メジャーリリースということで、13件の機能追加と21件のバグ修正と改善が行われています。

また、30件のセキュリティ問題への対応も実施されています。

が、致命的ではないものの、ネットワークの反応が遅い、アプリがハングするなどの現象が発生しています。

ということで、2週間程度アップデートを控えた方が安心です。

「ファイル」アプリの新機能を試してみたいなど、どうしてもアップデートしたい場合には、バックアップを必ず取ってから実施することを強くオススメします。

iOS 13.4 アップデート後の不具合について

2020年3月25日13:00現在、手元にあるiOS 13.3.1のiPhone 11 Pro MaxをiOS 13.4にアップデートしましたが、

- 文鎮化する

- 起動しない

- 再起動を繰り返す

などの不具合は発生していません。

が、

- ネットワークの応答・反応速度が遅い

- アプリがタップに応答しない、ハングする

などの現象が発生しています。

その他の不具合については気づいたら更新します。

iOS 13.4になってアプリの無応答、ハングの頻度が高くなってる気がします。

アプリ側の更新で良くなってくれれば良いのですが…

iOS 13.4 サイズとアップデート所要時間、更新後のパージョンについて

今回のiOS 13.4のリリースに伴い、手持ちのiOS 13.3.1のiPhone 11 Pro MaxをiOS 13.4にアップデートしました。

アップデートのサイズや所要時間はアップデート前の環境、通信環境に大きく依存しますが次のとおりです。

| 機種 | 更新前 バージョン | サイズ | 全体 所要時間 | ダウンロード 所要時間 | インストール 所要時間 | 更新後 バージョン |

|---|---|---|---|---|---|---|

| iPhone 11 Pro Max | iOS 13.3.1 (17D50) | 983.4MB | 36分 | 19分 ※1 | 17分 | iOS 13.4 (17E255) |

※1:Wi-Fiを使用

アップデートする際には、

- 最低45分、できれば1時間以上iPhoneを使用しなくて済む時間

- 最低20%充電されていること

- 電源に接続された環境

- 安定したWi-Fi環境

を確保した上でアップデートをしてください。

iOS 13.4 更新内容について

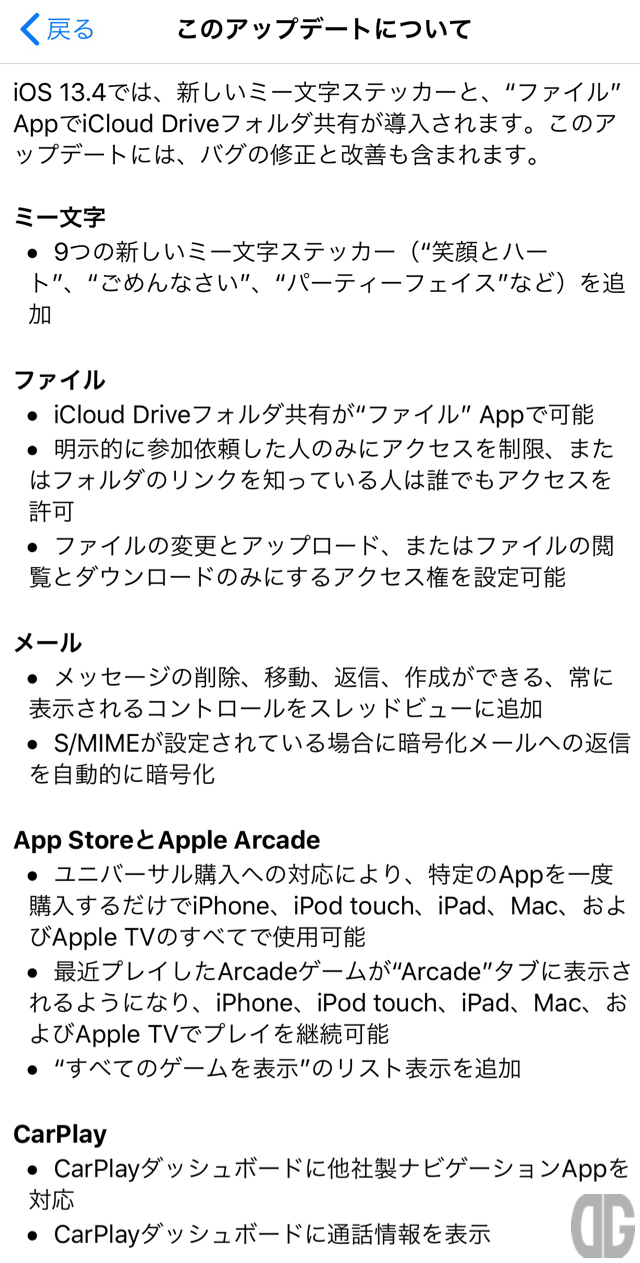

iPhone上ではソフトウェア・アップデートで次の画面が表示されます。

サイズは、機種ならびに現在のパージョンによりサイズが異なります。

iOS 13.3.1のiPhone 11 Pro Maxでは983.4MBでした。

「詳しい情報」をタップすると「このアップデートについて」が表示されます。

「詳しい情報」の内容は、「iOS 13 のアップデートについて」の「iOS 13.4」にも同様の内容が記載されています。

iOS 13.4では、新しいミー文字ステッカーと、「ファイル」アプリでのiCloud Driveフォルダの共有昨日の導入など13件の追加機能と21件のバグ修正と改善が含まれています。

iOS 13.4

iOS 13.4では、新しいミー文字ステッカーと、“ファイル” AppでiCloud Driveフォルダ共有が導入されます。このアップデートには、バグの修正と改善も含まれます。

ミー文字

- 9つの新しいミー文字ステッカー(“笑顔とハート”、“ごめんなさい”、“パーティーフェイス”など)を追加

ファイル

- iCloud Driveフォルダ共有が“ファイル” Appで可能

- 明示的に参加依頼した人のみにアクセスを制限、またはフォルダのリンクを知っている人は誰でもアクセスを許可

- ファイルの変更とアップロード、またはファイルの閲覧とダウンロードのみにするアクセス権を設定可能

メール

- メッセージの削除、移動、返信、作成ができる、常に表示されるコントロールをスレッドビューに追加

- S/MIMEが設定されている場合に暗号化メールへの返信を自動的に暗号化

App StoreとApple Arcade

- ユニバーサル購入への対応により、特定のAppを一度購入するだけでiPhone、iPod touch、iPad、Mac、およびApple TVのすべてで使用可能

- 最近プレイしたArcadeゲームが“Arcade”タブに表示されるようになり、iPhone、iPod touch、iPad、Mac、およびApple TVでプレイを継続可能

- “すべてのゲームを表示”のリスト表示を追加

CarPlay

- CarPlayダッシュボードに他社製ナビゲーションAppを対応

- CarPlayダッシュボードに通話情報を表示

拡張現実

- AR Quick LookがUSDZファイルでのオーディオ再生に対応

キーボード

- アラビア語の予測入力に対応

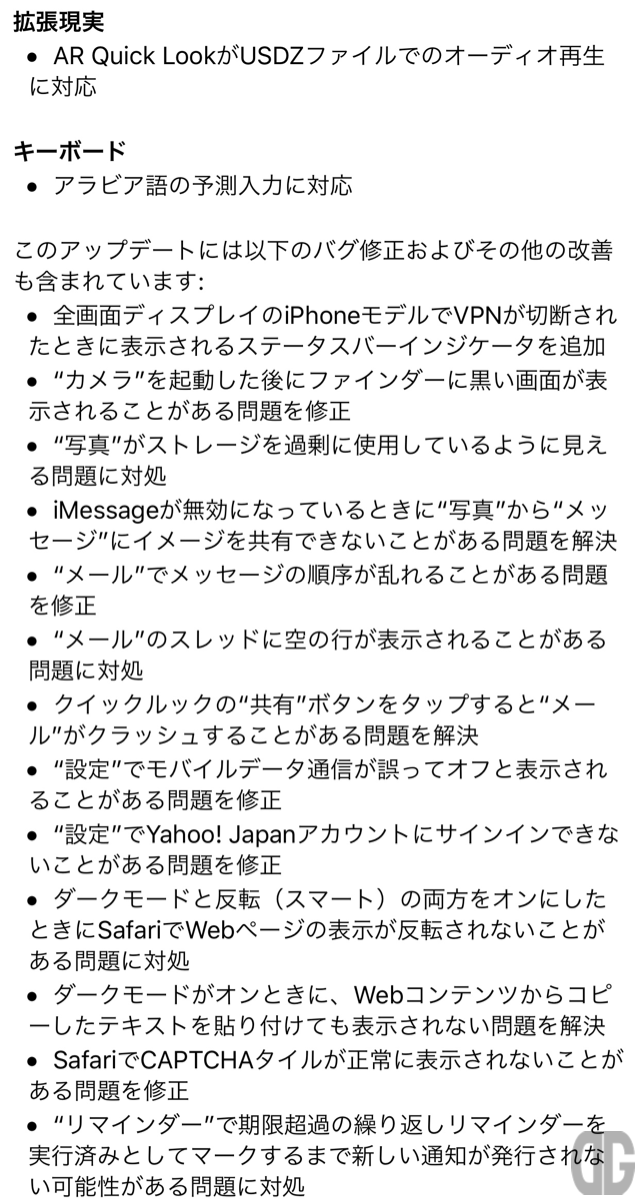

このアップデートには以下のバグ修正およびその他の改善も含まれています:

- 全画面ディスプレイのiPhoneモデルでVPNが切断されたときに表示されるステータスバーインジケータを追加

- “カメラ”を起動した後にファインダーに黒い画面が表示されることがある問題を修正

- “写真”がストレージを過剰に使用しているように見える問題に対処

- iMessageが無効になっているときに“写真”から“メッセージ”にイメージを共有できないことがある問題を解決

- “メール”でメッセージの順序が乱れることがある問題を修正

- “メール”のスレッドに空の行が表示されることがある問題に対処

- クイックルックの“共有”ボタンをタップすると“メール”がクラッシュすることがある問題を解決

- “設定”でモバイルデータ通信が誤ってオフと表示されることがある問題を修正

- “設定”でYahoo! Japanアカウントにサインインできないことがある問題を修正

- ダークモードと反転(スマート)の両方をオンにしたときにSafariでWebページの表示が反転されないことがある問題に対処

- ダークモードがオンときに、Webコンテンツからコピーしたテキストを貼り付けても表示されない問題を解決

- SafariでCAPTCHAタイルが正常に表示されないことがある問題を修正

- “リマインダー”で期限超過の繰り返しリマインダーを実行済みとしてマークするまで新しい通知が発行されない可能性がある問題に対処

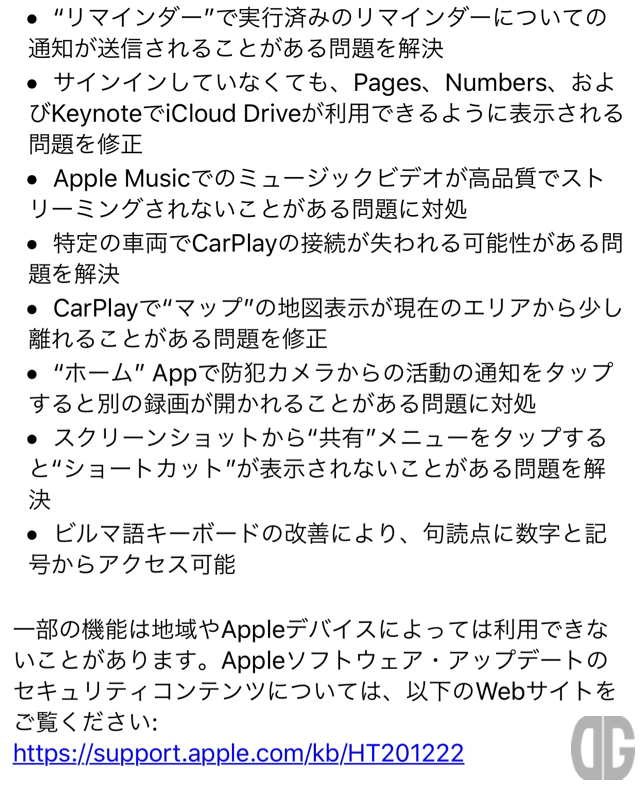

- “リマインダー”で実行済みのリマインダーについての通知が送信されることがある問題を解決

- サインインしていなくても、Pages、Numbers、およびKeynoteでiCloud Driveが利用できるように表示される問題を修正

- Apple Musicでのミュージックビデオが高品質でストリーミングされないことがある問題に対処

- 特定の車両でCarPlayの接続が失われる可能性がある問題を解決

- CarPlayで“マップ”の地図表示が現在のエリアから少し離れることがある問題を修正

- “ホーム” Appで防犯カメラからの活動の通知をタップすると別の録画が開かれることがある問題に対処

- スクリーンショットから“共有”メニューをタップすると“ショートカット”が表示されないことがある問題を解決

- ビルマ語キーボードの改善により、句読点に数字と記号からアクセス可能

一部の機能は地域やAppleデバイスによっては利用できないことがあります。Appleソフトウェア・アップデートのセキュリティコンテンツについては、以下のWebサイトをご覧ください: https://support.apple.com/ja-jp/HT201222

iOS 13.4 のセキュリティアップデートについて

公式サイト「Apple セキュリティアップデート」より「iOS 13.4および iPadOS 13.4のセキュリティコンテンツについて」を確認すると次のように記載されています。

iOS 13.4では30件のセキュリティ問題(CVE)に対応しています。

iOS 13.4 および iPadOS 13.4

2020 年 3 月 24 日リリース

ActionKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:アプリケーションが、プライベートフレームワークから提供された SSH クライアントを使用できる可能性がある。

- 説明:この問題は、新しいエンタイトルメントによって解決されました。

- CVE-2020-3917:Steven Troughton-Smith 氏 (@stroughtonsmith)

AppleMobileFileIntegrity

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:アプリケーションが任意のエンタイトルメントを使用できる可能性がある。

- 説明:この問題は、チェックを強化することで解決されました。

- CVE-2020-3883:Linus Henze 氏 (pinauten.de)

Bluetooth

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ネットワーク上で特権的な地位を悪用した攻撃者が、Bluetooth トラフィックを傍受できる可能性がある。

- 説明:ステート管理を改善し、ロジックの問題に対処しました。

- CVE-2020-9770:パデュー大学 PurSec Lab の Jianliang Wu 氏、セントラルフロリダ大学の Xinwen Fu 氏および Yue Zhang 氏

CoreFoundation

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意のあるアプリケーションに権限を昇格される可能性がある。

- 説明:アクセス権の問題がありました。この問題は、アクセス権の検証を強化することで解決されました。

- CVE-2020-3913:Avira Operations GmbH & Co. KG の Timo Christ 氏

アイコン

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:代替の App アイコンを設定すると、写真へのアクセス許可を必要とすることなく写真が開示される可能性がある。

- 説明:サンドボックスの制限を追加で設けて、アクセス関連の脆弱性に対処しました。

- CVE-2020-3916:Vitaliy Alekseev 氏 (@villy21)

アイコン

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意のあるアプリケーションが、ユーザがインストール済みのほかのアプリケーションを識別できる可能性がある。

- 説明:アイコンのキャッシュの処理を改善することで、この問題に対処しました。

- CVE-2020-9773:Zimperium zLabs の Chilik Tamir 氏

画像処理

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:アプリケーションにシステム権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ管理を強化し、解放済みメモリ使用 (use-after-free) の脆弱性に対処しました。

- CVE-2020-9768:Mohamed Ghannam 氏 (@_simo36)

IOHIDFamily

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意のあるアプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ初期化の脆弱性に対処しました。

- CVE-2020-3919:匿名の研究者

カーネル

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:メモリ処理を強化し、メモリ初期化の脆弱性に対処しました。

- CVE-2020-3914:WaCai の pattern-f 氏 (@pattern_F_)

カーネル

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意のあるアプリケーションにカーネル権限を取得され、任意のコードを実行される可能性がある。

- 説明:ステート管理を改善し、複数のメモリ破損の脆弱性に対処しました。

- CVE-2020-9785:Qihoo 360 Nirvan Team の Proteas 氏

libxml2

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:libxml2 に複数の脆弱性がある。

- 説明:サイズ検証を強化し、バッファオーバーフローに対処しました。

- CVE-2020-3910:LGTM.com

libxml2

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:libxml2 に複数の脆弱性がある。

- 説明:配列境界チェック機能を改善することで、バッファオーバーフローに対処しました。

- CVE-2020-3909:LGTM.com

- CVE-2020-3911:OSS-Fuzz により検出

メール

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ローカルユーザが、削除済みのコンテンツを App スイッチャーで表示できる可能性がある。

- 説明:コンテンツの削除時にアプリケーションのプレビューを消去することで、この問題に対処しました。

- CVE-2020-9780:匿名の研究者、Dimitris Chaintinis 氏

メールの添付ファイル

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:トリミングしたビデオが、メールで適切に共有されない場合がある。

- 説明:メール App で選択されたビデオファイルに問題がありました。この問題は、ビデオの最新バージョンを選択することで解決されました。

- CVE-2020-9777

メッセージ

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ロックされた iOS デバイスに物理的にアクセスできる人が、返信が無効になっていてもメッセージに返信できる可能性がある。

- 説明:ステート管理を改善し、ロジックの問題に対処しました。

- CVE-2020-3891:Peter Scott 氏

メッセージの作成

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:削除したメッセージグループが、自動補完の候補として引き続き表示される場合がある。

- 説明:削除処理を改善することで、この問題に対処しました。

- CVE-2020-3890:匿名の研究者

Safari

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ユーザのプライベートブラウズの履歴が、スクリーンタイムに予期せず保存される場合がある。

- 説明:ピクチャ・イン・ピクチャのビデオを表示するタブの処理に脆弱性がありました。この問題は、ステート処理を改善することで解決されました。

- CVE-2020-9775:STO64 School Krakow Poland の Marat Turaev 氏、Marek Wawro 氏 (futurefinance.com) および Sambor Wawro 氏

- 2020 年 4 月 4 日に更新

Safari

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ユーザが、意図しなかったサイトに Web サイトのアクセス許可を与えてしまう可能性がある。

- 説明:閲覧後に Web サイトのアクセス許可のプロンプトを消去することで、この問題に対処しました。

- CVE-2020-9781:Payatu Labs (payatu.com) の Nikhil Mittal 氏 (@c0d3G33k)

Web App

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意を持って作成されたページが、ほかの Web コンテキストに干渉する可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3888:Dappological Ltd. の Darren Jones 氏

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:アプリケーションが、制限されたメモリを読み取れる可能性がある。

- 説明:検証を追加することで、競合状態に対処しました。

- CVE-2020-3894:Google Project Zero の Sergei Glazunov 氏

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:リモートの攻撃者によって任意のコードが実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ消費の脆弱性に対処しました。

- CVE-2020-3899:OSS-Fuzz により検出

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意を持って作成された Web コンテンツを処理すると、クロスサイトスクリプティング攻撃につながるおそれがある。

- 説明:入力検証を強化し、入力検証の脆弱性に対処しました。

- CVE-2020-3902:Yiğit Can YILMAZ 氏 (@yilmazcanyigit)

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意を持って作成された Web コンテンツを処理すると、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、メモリ破損の脆弱性に対処しました。

- CVE-2020-3895:grigoritchy 氏

- CVE-2020-3900:Venustech の ADLab に協力する Dongzhuo Zhao 氏

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意を持って作成された Web コンテンツを処理すると、任意のコードを実行される可能性がある。

- 説明:メモリ処理を強化し、型の取り違え (type confusion) の脆弱性に対処しました。

- CVE-2020-3901:Benjamin Randazzo 氏 (@____benjamin)

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ダウンロードのオリジンが間違って関連付けられる可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3887:Ryan Pickren 氏 (ryanpickren.com)

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:悪意を持って作成された Web コンテンツを処理すると、コードが実行される可能性がある。

- 説明:メモリ管理を強化し、解放済みメモリ使用 (use-after-free) の脆弱性に対処しました。

- CVE-2020-9783:Apple

WebKit

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:リモートの攻撃者によって任意のコードが実行される可能性がある。

- 説明:メモリ処理を強化し、型の取り違え (type confusion) の脆弱性に対処しました。

- CVE-2020-3897:Trend Micro の Zero Day Initiative に協力する Brendan Draper 氏 (@6r3nd4n)

WebKit ページの読み込み

- 対象となるデバイス:iPhone 6s 以降、iPad Air 2 以降、iPad mini 4 以降、iPod touch (第 7 世代)

- 影響:ファイルの URL が間違って処理される可能性がある。

- 説明:制限を強化し、ロジックの脆弱性に対処しました。

- CVE-2020-3885:Ryan Pickren 氏 (ryanpickren.com)

ご協力いただいたその他の方々

4FontParser

- Google Chrome の Matthew Denton 氏のご協力に感謝いたします。

カーネル

- Siguza 氏のご協力に感謝いたします。

LinkPresentation

- Travis 氏のご協力に感謝いたします。

注意

- Mike DiLoreto 氏のご協力に感謝いたします。

rapportd

- ダルムシュタット工科大学の Alexander Heinrich 氏 (@Sn0wfreeze) のご協力に感謝いたします。

Safari リーダー

- Payatu Labs (payatu.com) の Nikhil Mittal 氏 (@c0d3G33k) のご協力に感謝いたします。

Sidecar

- Rick Backley 氏 (@rback_sec) のご協力に感謝いたします。

SiriKit

- Ioan Florescu 氏および Ki Ha Nam 氏のご協力に感謝いたします。

WebKit

- Mozilla の Emilio Cobos Álvarez 氏、Google Project Zero の Samuel Groß 氏、hearmen 氏のご協力に感謝いたします。

- 2020 年 4 月 4 日に更新

Apple が製造していない製品に関する情報や、Apple が管理または検証していない個々の Web サイトについては、推奨や承認なしで提供されています。Apple は他社の Web サイトや製品の選択、性能、使用に関しては一切責任を負いません。Apple は他社の Web サイトの正確性や信頼性についてはいかなる表明もいたしません。詳しくは各メーカーや開発元にお問い合わせください。

公開日: 2020 年 04 月 13 日

iOS 13.4 更新手順

1.【設定】アプリを起動します

2.【一般】をタップします

3.【ソフトウェア・アップデート】をタップします

4.「iOS 13.4」となっていること、サイズを確認し【ダウンロードしてインストール】をタップします

5.パスコードを入力します

6.ソフトウェアのダウンロードが開始されます

7.ダウンロードが完了したら【今すぐインストール】をタップします

8.インストール、再起動が自動的に行われます

9.待ち受け画面が表示されます

以上でアップデートは完了しています。

iOS 13.4 にアップデートされたことの確認手順

ソフトウェア・アップデートでの確認

1.【設定】アプリを起動する

2.【一般】をタップする

3.【ソフトウェア・アップデート】をタップする

4.「iOS 13.4 お使いのソフトウェアは最新です」と表示されることを確認する

情報画面での確認手順

1.【設定】アプリを起動する

2.【一般】をタップする

3.【情報】をタップする

4.「システムバージョン」に「13.4」と表示されることを確認する

「13.4」をタップするとバージョン詳細が表示されるので「13.4 (17E255)」と表示されることを確認します。

おわりに

iOS 13.4がリリースされて、早速アップデートしました。

が、

- モバイル通信の調子が悪い

- アプリがハングする

という現象は、iOS 13.4でも発生します。

メジャーリリースということもありますが、

- 最新版を使いたい方

- 新機能を使いたい方

以外の方は2週間程度様子を見るのもありだと思います。

では、今回はこの辺で。