[ios-release-info]

- 【更新】2019年5月15日。公式サイトの「iOS 12 のアップデートについて」にiOS12.3の情報が記載されたので「iOS 12.3の修正内容について」に追記しました。

2019年5月14日。1ヶ月半ぶりにiOSの新しいバージョンiOS 12.3がリリースされましたが、前回に続いて連続メジャーアップデート。

本記事ではでぐっちが人柱になってiOS 12.3へのバージョンアップを実施し、アップデートにかかる所要時間の実測値、アップデート後不具合が発生しないか、修正・更新された内容、更新手順について調べた結果、ならびに、そこからアップデートすべきか否かについて記載しています。

最近はやりの?watchOS、macOSも同時アップデートされているので、ご参考として紹介しておきます。

[sanko href=”https://de-gucci.com/release/61805″ title=”macOS Mojave 10.14.5リリース。26件のセキュリティに対応。アップデートすべきか否か、サイズ・所要時間、修正された不具合、更新後の不具合について紹介します。” site=”de-gucci.com”]

[sanko href=”https://de-gucci.com/release/61803″ title=”watchOS 5.2.1リリース。日本ではエクスプローラの文字盤に数字が表示されない不具合に対応。その他18件のセキュリティアップデートを実施。アップデートすべき?待つべき?不具合は?サイズ・更新時間・修正内容は?” site=”de-gucci.com”]

iOS 12.3アップデートすべき?待つべき?

今回のアップデートは2番目の数字が変更されるメジャーアップデートとなります。

前回がiOS 12.2と言うことで連続のメジャーアップデートとなります。

メジャーアップデートに見られる新機能への対応状況を見ると、AirPlay 2対応機器のサポート、Apple TVアプリの提供あたりとなりますので、iPhone自身への影響はそれほど大きくなさそうです。

機能改善や不具合修正としては、Apple Musicの改善、Apple Remoteの改善と、Wi-Fi通話が途切れる問題への対処、車載ディスプレイにiPhoneの曲が表示されない問題への対応が主だったもののようです。

iOS 12.3にアップデートしても良い人

上記の内容から、iOS 12.3にアップデートしても良い人は、

- 対象の不具合(Wi-Fi通話、車載ディスプレイへの曲表示)が発生している方

- 新機能をいち早く使ってみたい方

- 人柱になりたい方

- 和暦で令和を表示させたい方

です。

iOS 12.3へのアップデートを待った方が良い人

反対にiOS 12.3へのアップデートを待った方が良い人は、

- 不安な方、心配性な方

- iOSのバックアップを取っていない方

- 何か問題が発生したときに対処の方法がまったくわからない方

です。

これらの方は

- 2週間程度待って不具合がなさそうなことが判明してから

- 何かの問題が発生したときに対応してもらえる人を見つけてから

アップデートすることをオススメします。

iOS 12.3にアップデート後の不具合の発生の有無について

2019年5月14日09:00現在、iPhone XS Maxを更新して1時間使いましたが、

- 文鎮になる(起動しない)

- 再起動を繰り返す

- 通信できない

等の不具合は発生していません。

- メール

- Facebook Messenger

- LINE

- メモ

- 写真

- SLPRO X

等を利用しましたが、利用できないなどの不具合は発生していません。

何か不具合を見つけた場合には更新します。

iOS 12.3のサイズとアップデート所要時間、パージョンについて

現行iOSのバージョン、また所要時間については通信環境に大きく依存しますが、iOS12.3のサイズとアップデート所要時間ならびにインストール後に表示されるパージョンは次の通りです。

| 機種 | 現行iOS | サイズ | 全体 所要時間 |

ダウンロード 所要時間 |

インストール 所要時間 |

バージョン |

|---|---|---|---|---|---|---|

| iPhone XS Max | iOS12.2 | 506.2MB | 17分 | 9分 | 8分 | 16F156 |

アップデートする際には、

- 最低30分、できれば1時間以上iPhone/iPadを使用しなくて済む時間

- 電源に接続された環境

- 安定したWi-Fi環境

を確保した上でアップデートをしてください。

iOS 12.3の修正内容について

iOS 12.3はメジャーアップデートということで、不具合、セキュリティへの対応の他に新機能の追加なども盛り込まれています。。

公式サイト「iOS12のアップデートについて」の「iOS 12.3」には次の記載がされています。

iOS 12.3

iOS 12.3には、AirPlay 2対応テレビのサポートが含まれています。このアップデートには、バグ修正と改善も含まれています。

AirPlay 2

- AirPlay 2では、iPhoneやiPadからAirPlay 2対応スマートテレビにビデオや写真、音楽などを直接共有できるようになりました

- ワンタップで再生すると、選択されたテレビ番組や映画が、時間と場所に応じて最後に使用された画面で自動的に再生されます

- Siriからの提案による映画やテレビ番組の視聴に、AirPlayのオプションが追加されました

- インテリジェント入力候補はすべてデバイス上で実行されるので、個人情報のプライバシーは保護されます

このアップデートには、バグ修正と改善も含まれています。アップデートの内容は以下の通りです:

- 和暦に日本の新元号“令和”のサポートが追加されました

- Apple News+カタログのブラウズ表示から雑誌をフォローする機能が追加されました

- Apple Musicの“For You”タブが1日に複数回更新され、お気に入りのジャンルやアーティスト、ムードといったテーマに基づく音楽が提案されるようになりました

- Apple TV Remoteでビデオの一時停止、ビデオのコントロール、対応レシーバーでの音量調節ができなくなる問題を修正しました

- Wi-Fi通話を使った通話が切れてしまう問題に対処しました

- 接続されているiPhoneからの曲情報が車載ディスプレイに表示されない問題を修正しました

Appleソフトウェア・アップデートに含まれるセキュリティアップデートについては、以下のWebサイトを参照してください: https://support.apple.com/kb/HT201222

今回のバグ・不具合の修正により、記載されている以外のバグ・不具合が修正されている可能性もあります。

iOS 12.3のセキュリティコンテンツについて

iOS 12.3では22件のセキュリティ問題への対応が実施されています。

公式サイト「About the security content of iOS 12.3」にはまだ日本語の情報が記載されていないため英語の情報をお知らせします。

iOS 12.3

Released May 13, 2019

AppleFileConduit

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: An application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8593: Dany Lisiansky (@DanyL931)

Contacts

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to read restricted memory

- Description: An input validation issue was addressed with improved input validation.

- CVE-2019-8598: Omer Gull of Checkpoint Research

CoreAudio

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: Processing a maliciously crafted movie file may lead to arbitrary code execution

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8585: riusksk of VulWar Corp working with Trend Micro’s Zero Day Initiative

Disk Images

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to read restricted memory

- Description: An out-of-bounds read was addressed with improved bounds checking.

- CVE-2019-8560: Nikita Pupyshev of Bauman Moscow State Technological University

Kernel

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to execute arbitrary code with system privileges

- Description: A use after free issue was addressed with improved memory management.

- CVE-2019-8605: Ned Williamson working with Google Project Zero

Kernel

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A local user may be able to cause unexpected system termination or read kernel memory

- Description: An out-of-bounds read was addressed with improved bounds checking.

- CVE-2019-8576: Brandon Azad of Google Project Zero, unho Jang and Hanul Choi of LINE Security Team

Kernel

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: An application may be able to cause unexpected system termination or write kernel memory

- Description: A type confusion issue was addressed with improved memory handling.

- CVE-2019-8591: Ned Williamson working with Google Project Zero

Lock Screen

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A person with physical access to an iOS device may be able to see the email address used for iTunes

- Description: A logic issue was addressed with improved restrictions.

- CVE-2019-8599: Jeremy Peña-Lopez (aka Radio) of the University of North Florida

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: Processing a maliciously crafted message may lead to a denial of service

- Description: An input validation issue was addressed with improved input validation.

- CVE-2019-8626: Natalie Silvanovich of Google Project Zero

Mail Message Framework

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A remote attacker may be able to cause arbitrary code execution

- Description: A use after free issue was addressed with improved memory management.

- CVE-2019-8613: Natalie Silvanovich of Google Project Zero

MobileInstallation

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A local user may be able to modify protected parts of the file system

- Description: A validation issue existed in the handling of symlinks. This issue was addressed with improved validation of symlinks.

- CVE-2019-8568: Dany Lisiansky (@DanyL931)

MobileLockdown

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to gain root privileges

- Description: An input validation issue was addressed with improved input validation.

- CVE-2019-8637: Dany Lisiansky (@DanyL931)

Photos Storage

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A sandboxed process may be able to circumvent sandbox restrictions

- Description: An access issue was addressed with additional sandbox restrictions.

- CVE-2019-8617: an anonymous researcher

SQLite

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: An application may be able to gain elevated privileges

- Description: An input validation issue was addressed with improved memory handling.

- CVE-2019-8577: Omer Gull of Checkpoint Research

SQLite

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A maliciously crafted SQL query may lead to arbitrary code execution

- Description: A memory corruption issue was addressed with improved input validation.

- CVE-2019-8600: Omer Gull of Checkpoint Research

SQLite

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to read restricted memory

- Description: An input validation issue was addressed with improved input validation.

- CVE-2019-8598: Omer Gull of Checkpoint Research

SQLite

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A malicious application may be able to elevate privileges

- Description: A memory corruption issue was addressed by removing the vulnerable code.

- CVE-2019-8602: Omer Gull of Checkpoint Research

Status Bar

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: The lock screen may show a locked icon after unlocking

- Description: The issue was addressed with improved UI handling.

- CVE-2019-8630: Jon M. Morlan

StreamingZip

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A local user may be able to modify protected parts of the file system

- Description: A validation issue existed in the handling of symlinks. This issue was addressed with improved validation of symlinks.

- CVE-2019-8568: Dany Lisiansky (@DanyL931)

sysdiagnose

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: An application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8574: Dayton Pidhirney (@_watbulb) of Seekintoo (@seekintoo)

WebKit

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: Processing maliciously crafted web content may result in the disclosure of process memory

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8607: Junho Jang and Hanul Choi of LINE Security Team

WebKit

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: Processing maliciously crafted web content may lead to arbitrary code execution

- Description: Multiple memory corruption issues were addressed with improved memory handling.

- CVE-2019-6237: G. Geshev working with Trend Micro Zero Day Initiative, Liu Long of Qihoo 360 Vulcan Team

- CVE-2019-8571: 01 working with Trend Micro’s Zero Day Initiative

- CVE-2019-8583: sakura of Tencent Xuanwu Lab, jessica (@babyjess1ca_) of Tencent Keen Lab, and dwfault working at ADLab of Venustech

- CVE-2019-8584: G. Geshev of MWR Labs working with Trend Micro Zero Day Initiative

- CVE-2019-8586: an anonymous researcher

- CVE-2019-8587: G. Geshev working with Trend Micro Zero Day Initiative

- CVE-2019-8594: Suyoung Lee and Sooel Son of KAIST Web Security & Privacy Lab and HyungSeok Han and Sang Kil Cha of KAIST SoftSec Lab

- CVE-2019-8595: G. Geshev from MWR Labs working with Trend Micro Zero Day Initiative

- CVE-2019-8596: Wen Xu of SSLab at Georgia Tech

- CVE-2019-8597: 01 working with Trend Micro Zero Day Initiative

- CVE-2019-8601: Fluoroacetate working with Trend Micro’s Zero Day Initiative

- CVE-2019-8608: G. Geshev working with Trend Micro Zero Day Initiative

- CVE-2019-8609: Wen Xu of SSLab, Georgia Tech

- CVE-2019-8610: Anonymous working with Trend Micro Zero Day Initiative

- CVE-2019-8611: Samuel Groß of Google Project Zero

- CVE-2019-8615: G. Geshev from MWR Labs working with Trend Micro’s Zero Day Initiative

- CVE-2019-8619: Wen Xu of SSLab at Georgia Tech and Hanqing Zhao of Chaitin Security Research Lab

- CVE-2019-8622: Samuel Groß of Google Project Zero

- CVE-2019-8623: Samuel Groß of Google Project Zero

- CVE-2019-8628: Wen Xu of SSLab at Georgia Tech and Hanqing Zhao of Chaitin Security Research Lab

Wi-Fi

- Available for: iPhone 5s and later, iPad Air and later, and iPod touch 6th generation

- Impact: A device may be passively tracked by its WiFi MAC address

- Description: A user privacy issue was addressed by removing the broadcast MAC address.

- CVE-2019-8620: David Kreitschmann and Milan Stute of Secure Mobile Networking Lab at Technische Universität Darmstadt

Additional recognition

Clang

- We would like to acknowledge Brandon Azad of Google Project Zero for their assistance.

CoreFoundation

- We would like to acknowledge Vozzie and Rami and m4bln, Xiangqian Zhang, Huiming Liu of Tencent’s Xuanwu Lab for their assistance.

Kernel

- We would like to acknowledge Brandon Azad of Google Project Zero and an anonymous researcher for their assistance.

MediaLibrary

- We would like to acknowledge Angel Ramirez and Min (Spark) Zheng, Xiaolong Bai of Alibaba Inc. for their assistance.

MobileInstallation

- We would like to acknowledge Yiğit Can YILMAZ (@yilmazcanyigit) for their assistance.

Safari

- We would like to acknowledge Ben Guild (@benguild) for their assistance.

Information about products not manufactured by Apple, or independent websites not controlled or tested by Apple, is provided without recommendation or endorsement. Apple assumes no responsibility with regard to the selection, performance, or use of third-party websites or products. Apple makes no representations regarding third-party website accuracy or reliability. Risks are inherent in the use of the Internet. Contact the vendor for additional information. Other company and product names may be trademarks of their respective owners.

公開日:

iOS 12.3へのアップデート手順と確認方法について

iPhone単体でのiOSのアップデート手順を紹介します。その他にiTunesからiOSのアップデートを行うことも可能です。

iOS12.3へのアップデート手順

[timeline]

[tl label=’手順 1′ title=’設定アプリの起動’]

「設定」アイコンをタップします。

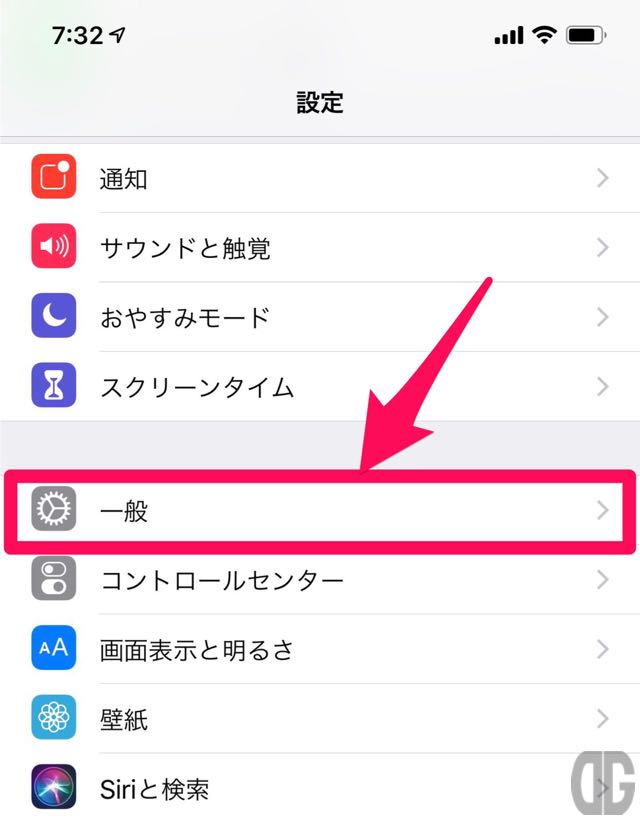

[/tl][tl label=’手順 2′ title=’一般の選択’]

設定画面で「一般」をタップします。

[/tl][tl label=’手順 3′ title=’ソフトウェア・アップデートの選択’]

一般画面で「ソフトウェア・アップデート」をタップします。

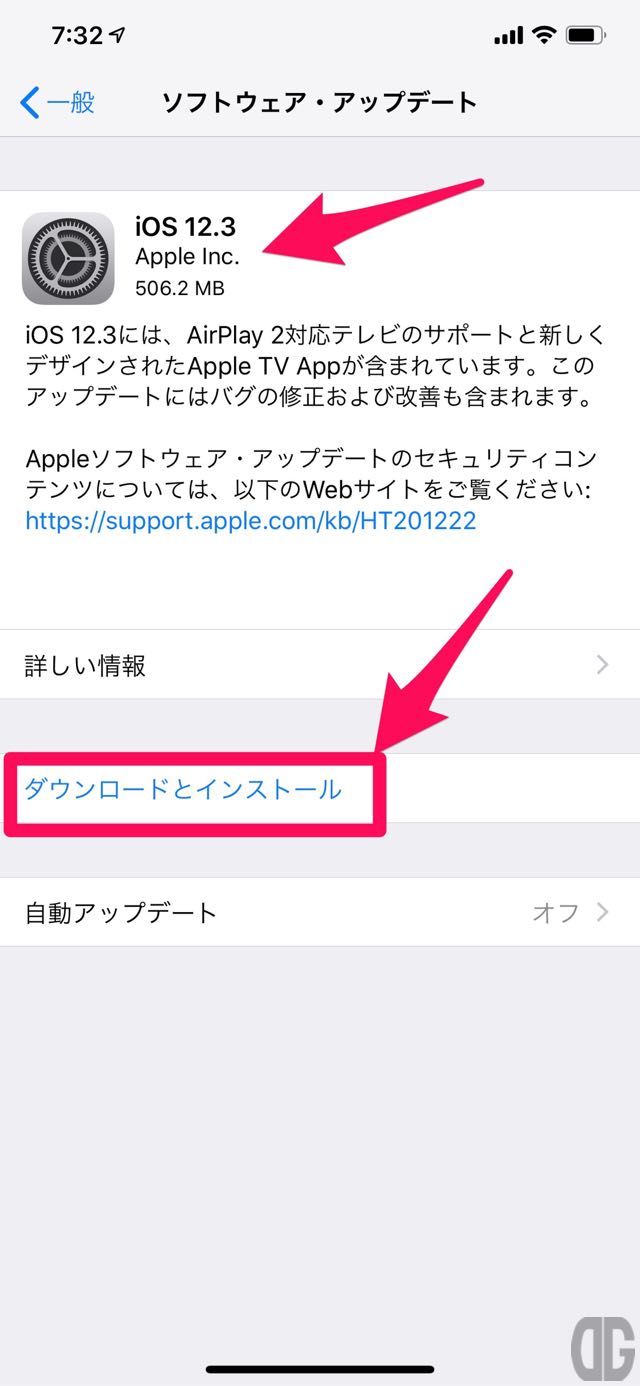

[/tl][tl label=’手順 4′ title=’ダウンロードとインストールの選択’]

ソフトウェア・アップデート画面で

- iOS12.3であること

- ダウンロードサイズを確認

し、「ダウンロードとインストール」をタップします。

iOS 12.2のiPhone XS Maxでは506.2MBでした。

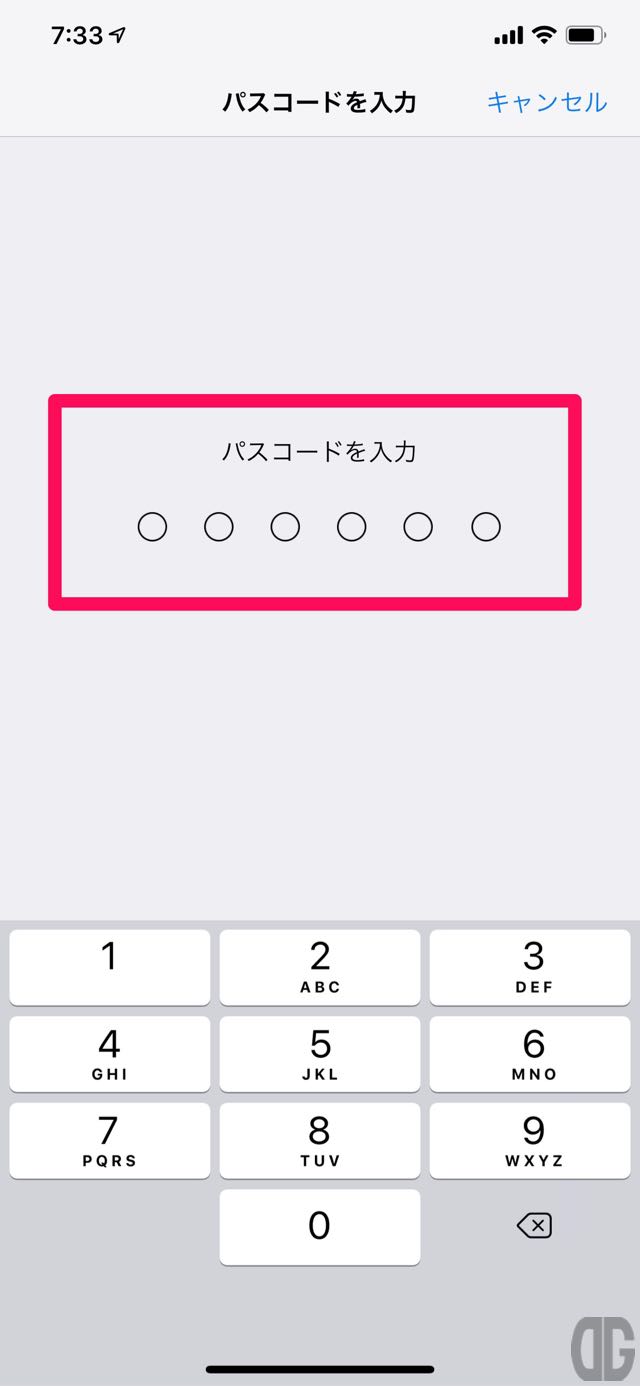

[/tl][tl label=’手順 5′ title=’パスコードの入力’]

パスコードを入力仮面でパスコードを入力します。

[/tl]

[tl label=’手順 6′ title=’ソフトウェアのダウンロード’]

自動的にソフトウェアのダウンロードが始まります。

[/tl][tl label=’手順 7′ title=’今すぐインストールの選択’]

ダウンロードが終了すると確認画面が表示されるので、すぐにインストールする場合には「今すぐインストール」を選択します。

インストールする時間がない場合は「あとで」をタップしてアップデートを中断し、再度時間が確保できた際に「今すぐインストール」をタップし、インストールを行います。

[/tl][tl label=’手順 8′ title=’インストールと再起動’]

ファイルの確認が行われ、自動的に再起動とインストールが実施されます。

[/tl][tl label=’手順 9′ title=’完了’]

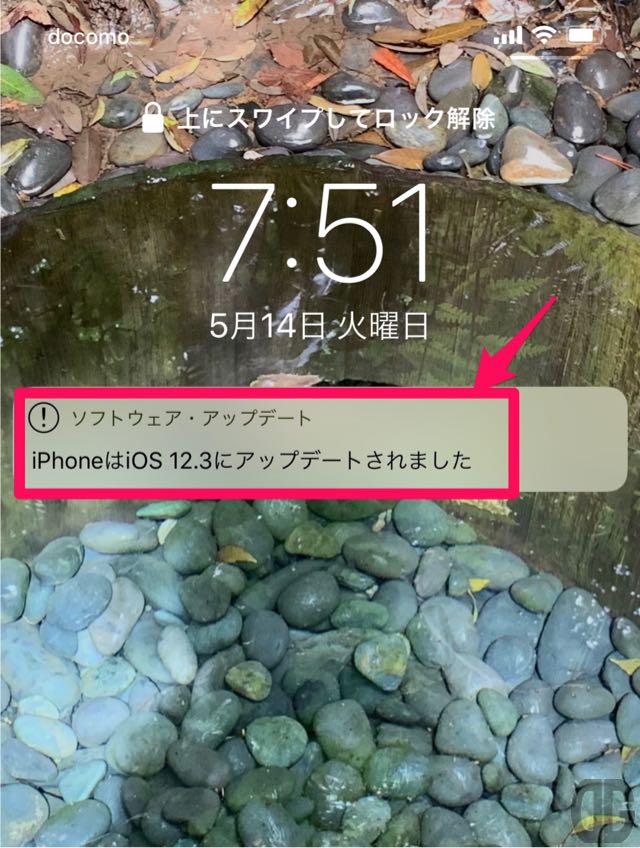

インストールが完了すると待受画面が表紙され、待受画面に「ソフトウェア・アップデート iPhoneはiOS 12.3にアップデートされました」と表示されます。

[/tl][tl][/tl][/timeline]

以上でアップデートは完了です。

iOS12.3にアップデートされたことの確認方法(オプション)

待受画面が表示されればiOS 12.3に更新されていますが、不安なときには次のように行います。

ソフトウェア・アップデート画面での確認

[timeline]

[tl label=’手順 1′ title=’「設定」アプリの起動’][/tl]

[tl label=’手順 2′ title=’「一般」をタップ’][/tl]

[tl label=’手順 3′ title=’「ソフトウェア・アップデート」をタップ’][/tl]

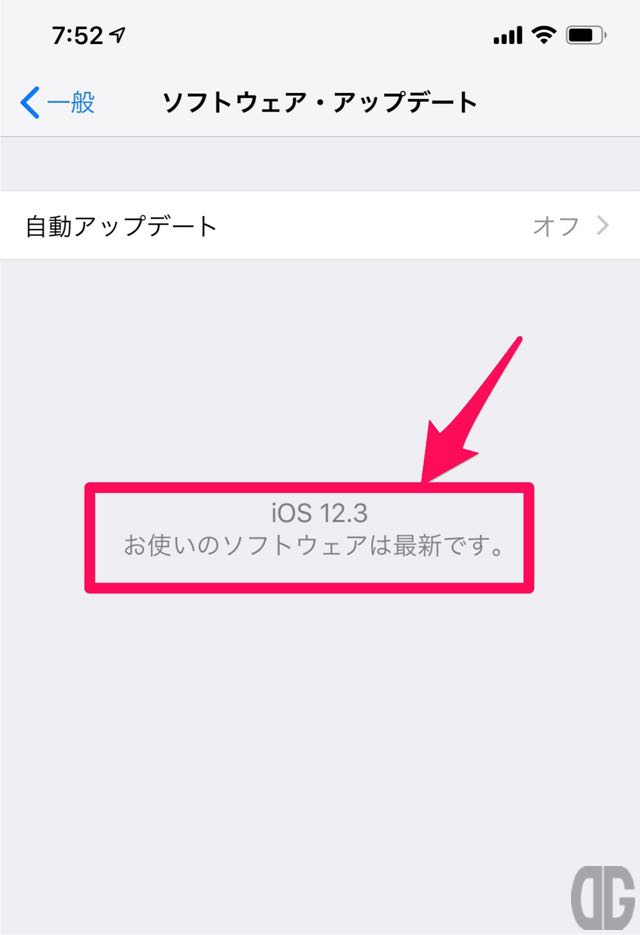

[tl label=’手順 4′ title=’iOS 12.3であることの確認’]

ソフトウェア・アップデート画面に「iOS 12.2 お使いのソフトウェアは最新です。」と表示されることを確認します。

[/tl][tl][/tl][/timeline]

情報画面での確認

また、情報画面でもiOSのバージョンを確認できます。

[timeline]

[tl label=’手順 1′ title=’「設定」アプリの起動’][/tl]

[tl label=’手順 2′ title=’「一般」をタップ’][/tl]

[tl label=’手順 3′ title=’「情報」をタップ’][/tl]

[tl label=’手順 4′ title=’iOS 12.3であることの確認’]

情報画面のソフトウェアバーションに「12.3」と表示されることを確認します。

詳細なバージョン(ビルド番号)を確認したい場合は「12.3」をタップすることで確認できます。

「12.3」をタップすると「12.3 (16F156)」と表示されます。

[/tl][tl][/tl][/timeline]

おわりに

1ヶ月半で連続メジャーアップデートとしてリリースされた iOS 12.3。

今ところ大きな不具合には出会っていませんが更新ありましたら追記します。

では、今回はこの辺で。