[macos-release-info]

2019年7月23日。macOSの最新版macOS Mojave 10.14.6がリリースされました。早速インストールしましたので、アップデートすべきか否か、変更点、所要時間、導入後の不具合の有無、更新手順についてご紹介します。

なお、今回もiPhone/iPadのOSであるiOS(12.4)とAppleWatchのOSであるwatchOS(5.3)と同時リリースとなっています。

[sanko href=”https://de-gucci.com/release/62502″ title=”iOS12.4リリース。ワイヤレスでのiPhone移行が可能に。ついに日本版HomePodにも対応。19件のセキュリティ問題への対応も。アップデートすべきか否か、変更点、所要時間、導入後の不具合発生有無、更新手順をご紹介” site=”de-gucci.com”]

[sanko href=”https://de-gucci.com/release/62582″ title=”watchOS5.3リリース。iOSに呼応してのメジャーアップデート?3件の修正・改善、16件のセキュリティ問題に対応。アップデートすべきか否か、変更点、所要時間、導入後の不具合の有無、更新手順についてご紹介” site=”de-gucci.com” target=”_blank”]

macOS Mojave 10.14.6 アップデートすべき?待つべき?

今回はmacOS Mojave 10.14.5からmacOS Mojave 10.14.6と3番目の数字の更新となっており、マイナーアップデートの位置づけとなります。

マイナーアップデートは不具合の修正やセキュリティ問題への対応が中心となるメンテナンスリリースの位置づけとなり、新機能の追加などは含まれません。

macOS Mojave 10.14.6にアップデートした方が良い方

メンテナンスリリースの位置づけであり、またmacOSはiOSよりも安定したOSであるため、基本的にはmacOS Mojave 10.14〜10.14.5を利用されているすべての方にアップデートをおすすめします。

特に

- アップデートに含まれる問題が発生している方

- 人柱になりたい方

- セキュリティ問題への対応をしたい方

は、ただちにアップデートすることをオススメします。

macOS Mojave 10.14.6へのアップデートを待った方が良い方

逆にアップデートを待った方が良い方は次のとおりです。

- データのバックアップをされていない方(本来はTime Machineによるバックアップをされていない方)

- 不安症・心配性な方

- 不具合がないか見極めてからアップデートしたい方

macOS Mojave 10.14.6へのアップデート後の不具合の有無について

2019年7月24日22:00現在、

- MacBook Retina Early 2015

- MacBook Retina Early 2016

- MacBook Pro 13-inch 2016 Two Thunderbolt 3 ports

- iMac 27-inch Late 2013

の4台をmacOS Mojave 10.14.5から10.14.6にアップデートしましたが、

- 起動しない

- 再起動を繰り返す

- 通信できない

などの不具合は発生していません。

何か不具合を見つけた場合には更新します。

macOS Mojave 10.14.6 のサイズ、アップデート所要時間は?

macOS Mojave 10.14.6のサイズ、アップデート所要時間は次のとおりです。

| 機種 | サイズ | 全体 所要時間 |

ダウンロード 所要時間 |

インストール 所要時間 |

|---|---|---|---|---|

| Macbook Retina, 12-inch, Early 2016 | 2.64GB | 32分 | 3分 (Wi-FI) |

29分 |

| iMac 27-inch, Late 2013 | 2.64GB | 26分 | 4分 (有線LAN) |

22分 |

| Macbook Retina, 12-inch, Early 2015 | 2.64GB | 32分 | 5分 (有線LAN) |

27分 |

| Macbook Pro, 13-inch, 2016, Two Thunderbolt 3 ports | 2.85GB | 21分 | 6分 (Wi-FI) |

15分 |

TimeMachineによるバックアップを行う場合にはプラスαの時間を確保してください。

Macbookに関しては、

- 安定・高速なWi-FI接続、または、有線LAN

- 電源

環境を整えた上で作業することを強く推奨します。

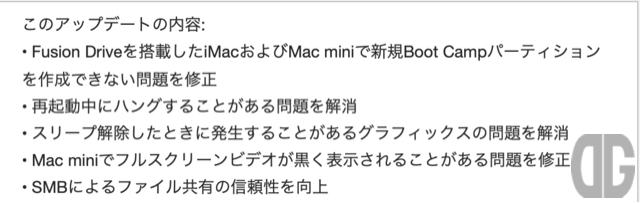

macOS Mojave 10.14.6の修正内容について

Appleの公式サイト「macOS Mojave のアップデートの新機能」には2019年7月25日8:30現在、macOS Mojave 10.14.6の情報は掲載されていません。

日本語版の情報を確認し次第内容を更新します。

ここではアップデート時に表示された詳細情報を紹介します。

また、英語サイトでは情報が記載されていたのでお知らせします。

macOS 10.14.6

This update:

- Makes downloaded issues available in the My Magazines section of Apple News+, both online and offline.

- Adds all publications in Apple News+, including newspapers, to the catalog at the top of the News+ feed.

- Adds the ability to clear downloaded magazine issues in Apple News+ by choosing History > Clear > Clear All.

- Addresses an issue which prevents creation of a new Boot Camp partition on iMac and Mac mini with Fusion Drive.

- Resolves an issue that may cause a hang during a restart.

- Resolves a graphics issue that may occur when waking from sleep.

- Fixes an issue that may cause fullscreen video to appear black on Mac mini.

- Improves file-sharing reliability over SMB.

Enterprise content:

- Addresses an issue where file-sharing connections would potentially drop.

- Improves compatibility of Xsan clients when accessing volumes that use 1K or larger LUN sector sizes.

日本語版の情報が掲載されていることを確認した際には日本語の情報に差し替えます。

macOS Mojave 10.14.6 セキュリティアップデートについて

macOS Mojave 10.14.6で24件のセキュリティ対応を実施しています。

2019年7月25日8:30現在、公式サイト「Apple セキュリティアップデート」にはmacOS 10.14.6に関する日本語の情報が記載されていません。

そのため、英語版の「macOS Mojave 10.14.6, Security Update 2019-004 High Sierra, Security Update 2019-004 Sierra」の内容を確認します。

macOS Mojave 10.14.6, Security Update 2019-004 High Sierra, Security Update 2019-004 Sierra

Released July 22, 2019

AppleGraphicsControl

- Available for: macOS Mojave 10.14.5

- Impact: An application may be able to read restricted memory

- Description: A validation issue was addressed with improved input sanitization.

- CVE-2019-8693: Arash Tohidi of Solita

autofs

- Available for: macOS Sierra 10.12.6, macOS Mojave 10.14.5, macOS High Sierra 10.13.6

- Impact: Extracting a zip file containing a symbolic link to an endpoint in an NFS mount that is attacker controlled may bypass Gatekeeper

- Description: This was addressed with additional checks by Gatekeeper on files mounted through a network share.

- CVE-2019-8656: Filippo Cavallarin

Bluetooth

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: A remote attacker may be able to cause arbitrary code execution

- Description: A memory corruption issue was addressed with improved input validation.

- CVE-2018-19860

Carbon Core

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to cause arbitrary code execution

- Description: A use after free issue was addressed with improved memory management.

- CVE-2019-8661: Natalie Silvanovich of Google Project Zero

Core Data

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to leak memory

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8646: Natalie Silvanovich of Google Project Zero

Core Data

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to cause unexpected application termination or arbitrary code execution

- Description: A memory corruption issue was addressed with improved input validation.

- CVE-2019-8660: Samuel Groß and Natalie Silvanovich of Google Project Zero

Disk Management

- Available for: macOS Mojave 10.14.5

- Impact: An application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8697: ccpwd working with Trend Micro’s Zero Day Initiative

FaceTime

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to cause arbitrary code execution

- Description: A memory corruption issue was addressed with improved input validation.

- CVE-2019-8648: Tao Huang and Tielei Wang of Team Pangu

Found in Apps

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to leak memory

- Description: This issue was addressed with improved checks.

- CVE-2019-8663: Natalie Silvanovich of Google Project Zero

Foundation

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: A remote attacker may be able to cause unexpected application termination or arbitrary code execution

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8641: Samuel Groß and Natalie Silvanovich of Google Project Zero

Grapher

- Available for: macOS Mojave 10.14.5

- Impact: An application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8695: riusksk of VulWar Corp working with Trend Micro’s Zero Day Initiative

- Graphics Drivers

- Available for: macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: An application may be able to read restricted memory

- Description: A validation issue was addressed with improved input sanitization.

- CVE-2019-8691: Aleksandr Tarasikov (@astarasikov), Arash Tohidi of Solita, Lilang Wu and Moony Li of Trend Micro

- CVE-2019-8692: Lilang Wu and Moony Li of Trend Micro

Heimdal

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: An issue existed in Samba that may allow attackers to perform unauthorized actions by intercepting communications between services

- Description: This issue was addressed with improved checks to prevent unauthorized actions.

- CVE-2018-16860: Isaac Boukris and Andrew Bartlett of the Samba Team and Catalyst

IOAcceleratorFamily

- Available for: macOS Mojave 10.14.5

- Impact: An application may be able to execute arbitrary code with kernel privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8694: Arash Tohidi of Solita

libxslt

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: A remote attacker may be able to view sensitive information

- Description: A stack overflow was addressed with improved input validation.

- CVE-2019-13118: found by OSS-Fuzz

Quick Look

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: An attacker may be able to trigger a use-after-free in an application deserializing an untrusted NSDictionary

- Description: This issue was addressed with improved checks.

- CVE-2019-8662: Natalie Silvanovich and Samuel Groß of Google Project Zero

Safari

- Available for: macOS Mojave 10.14.5

- Impact: Visiting a malicious website may lead to address bar spoofing

- Description: An inconsistent user interface issue was addressed with improved state management.

- CVE-2019-8670: Tsubasa FUJII (@reinforchu)

Security

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6

- Impact: An application may be able to execute arbitrary code with system privileges

- Description: A memory corruption issue was addressed with improved memory handling.

- CVE-2019-8697: ccpwd working with Trend Micro’s Zero Day Initiative

Siri

- Available for: macOS Mojave 10.14.5

- Impact: A remote attacker may be able to leak memory

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8646: Natalie Silvanovich of Google Project Zero

Time Machine

- Available for: macOS Mojave 10.14.5

- Impact: The encryption status of a Time Machine backup may be incorrect

- Description: An inconsistent user interface issue was addressed with improved state management.

- CVE-2019-8667: Roland Kletzing of cyber:con GmbH

UIFoundation

- Available for: macOS Sierra 10.12.6, macOS High Sierra 10.13.6, macOS Mojave 10.14.5

- Impact: Parsing a maliciously crafted office document may lead to an unexpected application termination or arbitrary code execution

- Description: An out-of-bounds read was addressed with improved input validation.

- CVE-2019-8657: riusksk of VulWar Corp working with Trend Micro’s Zero Day Initiative

WebKit

- Available for: macOS Mojave 10.14.5

- Impact: Processing maliciously crafted web content may lead to universal cross site scripting

- Description: A logic issue existed in the handling of document loads. This issue was addressed with improved state management.

- CVE-2019-8690: Sergei Glazunov of Google Project Zero

WebKit

- Available for: macOS Mojave 10.14.5

- Impact: Processing maliciously crafted web content may lead to universal cross site scripting

- Description: A logic issue existed in the handling of synchronous page loads. This issue was addressed with improved state management.

- CVE-2019-8649: Sergei Glazunov of Google Project Zero

WebKit

- Available for: macOS Mojave 10.14.5

- Impact: Processing maliciously crafted web content may lead to universal cross site scripting

- Description: A logic issue was addressed with improved state management.

- CVE-2019-8658: akayn working with Trend Micro’s Zero Day Initiative

WebKit

- Available for: macOS Mojave 10.14.5

- Impact: Processing maliciously crafted web content may lead to arbitrary code execution

- Description: Multiple memory corruption issues were addressed with improved memory handling.

- CVE-2019-8644: G. Geshev working with Trend Micro’s Zero Day Initiative

- CVE-2019-8666: Zongming Wang (王宗明) and Zhe Jin (金哲) from Chengdu Security Response Center of Qihoo 360 Technology Co. Ltd.

- CVE-2019-8669: akayn working with Trend Micro’s Zero Day Initiative

- CVE-2019-8671: Apple

- CVE-2019-8672: Samuel Groß of Google Project Zero

- CVE-2019-8673: Soyeon Park and Wen Xu of SSLab at Georgia Tech

- CVE-2019-8676: Soyeon Park and Wen Xu of SSLab at Georgia Tech

- CVE-2019-8677: Jihui Lu of Tencent KeenLab

- CVE-2019-8678: an anonymous researcher, Anthony Lai (@darkfloyd1014) of Knownsec, Ken Wong (@wwkenwong) of VXRL, Jeonghoon Shin (@singi21a) of Theori, Johnny Yu (@straight_blast) of VX Browser Exploitation Group, Chris Chan (@dr4g0nfl4me) of VX Browser Exploitation Group, Phil Mok (@shadyhamsters) of VX Browser Exploitation Group, Alan Ho (@alan_h0) of Knownsec, Byron Wai of VX Browser Exploitation

- CVE-2019-8679: Jihui Lu of Tencent KeenLab

- CVE-2019-8680: Jihui Lu of Tencent KeenLab

- CVE-2019-8681: G. Geshev working with Trend Micro Zero Day Initiative

- CVE-2019-8683: lokihardt of Google Project Zero

- CVE-2019-8684: lokihardt of Google Project Zero

- CVE-2019-8685: akayn, Dongzhuo Zhao working with ADLab of Venustech, Ken Wong (@wwkenwong) of VXRL, Anthony Lai (@darkfloyd1014) of VXRL, and Eric Lung (@Khlung1) of VXRL

- CVE-2019-8686: G. Geshev working with Trend Micro’s Zero Day Initiative

- CVE-2019-8687: Apple

- CVE-2019-8688: Insu Yun of SSLab at Georgia Tech

- CVE-2019-8689: lokihardt of Google Project Zero

Additional recognition

Classroom

- We would like to acknowledge Jeff Johnson of underpassapp.com for their assistance.

Game Center

- We would like to acknowledge Min (Spark) Zheng and Xiaolong Bai of Alibaba Inc. for their assistance.

Information about products not manufactured by Apple, or independent websites not controlled or tested by Apple, is provided without recommendation or endorsement. Apple assumes no responsibility with regard to the selection, performance, or use of third-party websites or products. Apple makes no representations regarding third-party website accuracy or reliability. Risks are inherent in the use of the Internet. Contact the vendor for additional information. Other company and product names may be trademarks of their respective owners.

公開日:

macOS Mojave 10.14.6への手動アップデート手順

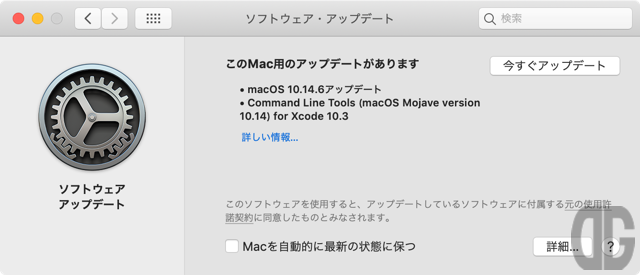

macOS Mojave 10.14.6への手動でのアップデート手順は次の通りです。

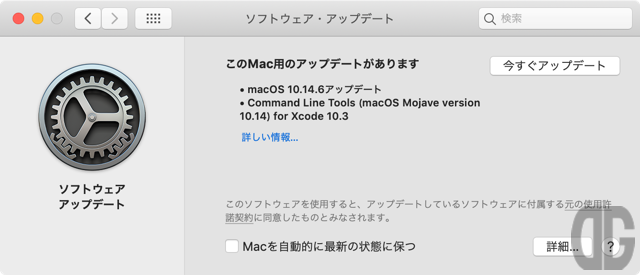

[timeline][tl title=’1.システム環境設定の起動’]

歯車のマークのアイコンをクリックし、システム環境設定を起動します。

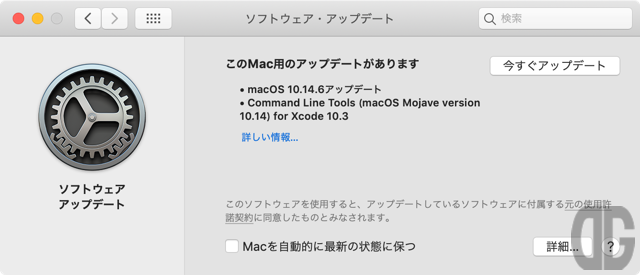

[/tl][tl title=’2.ソフトウェア・アップデートの起動’]

システム環境設定画面の中で同じく歯車のマークのアイコンをクリックし、ソフトウェア・アップデートを起動します。

[/tl][tl title=’3.アップデートの開始’]

ソフトウェア・アップデート画面で「今すぐアップデート」ボタンをクリックし、アップデートを開始します。

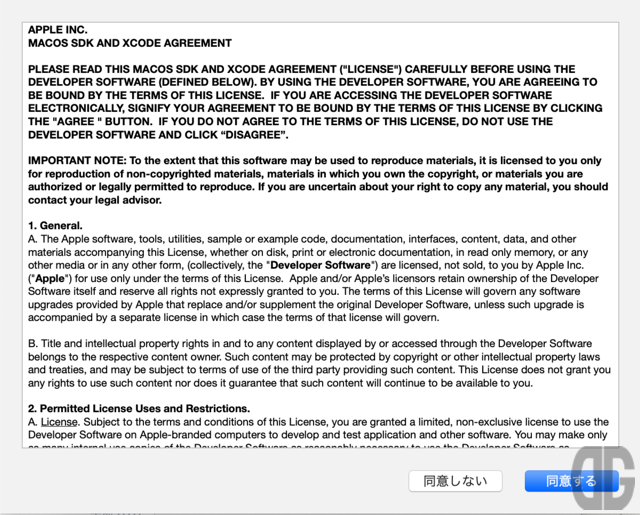

[/tl][tl title=’4.アップデートの続行’]

「同意する」ボタンをクリックします。

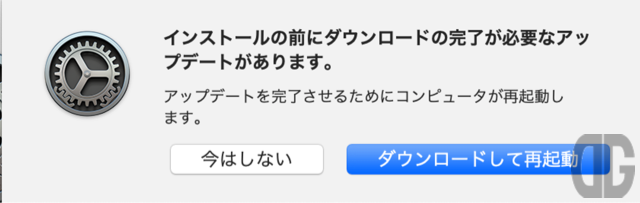

[/tl][tl title=’5.アップデートの続行’]

「ダウンロードして再起動」をクリックします。

[/tl][tl title=’6.ダウンロードの実施’]

新しいアップデートがMacにダウンロードされます。

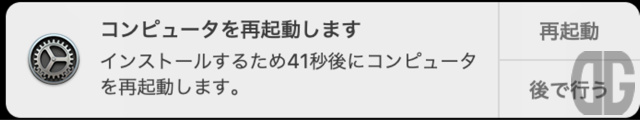

[/tl][tl title=’7.アップデートの続行’]

ダウンロードが完了するとコンピュータを再起動しますの通知と、ソフトウェア・アップデート画面が再度表示されるので「再起動」または「今すぐアップデート」をクリックします。

[/tl][tl title=’8.アップデートの確認’]

再起動ならびにインストールが実施された後、ログイン画面が表示されるのでログインするとソフトウェア・アップデート画面が表示されます。

「このMacは最新の状態です - macOS Mojave 10.14.6」と表示されることを確認します。

[/tl][tl title=’完了’][/tl][/timeline]

おわりに

macOS Mojaveも10.14.6になりました。

今ところ大きな不具合には出会っていませんが更新ありましたら追記します。

最近の傾向でiOSとwatchOSも同時に更新されるので対応が大変ですが、アップデートできるならアップデートしましょう。

では、今回はこの辺で。